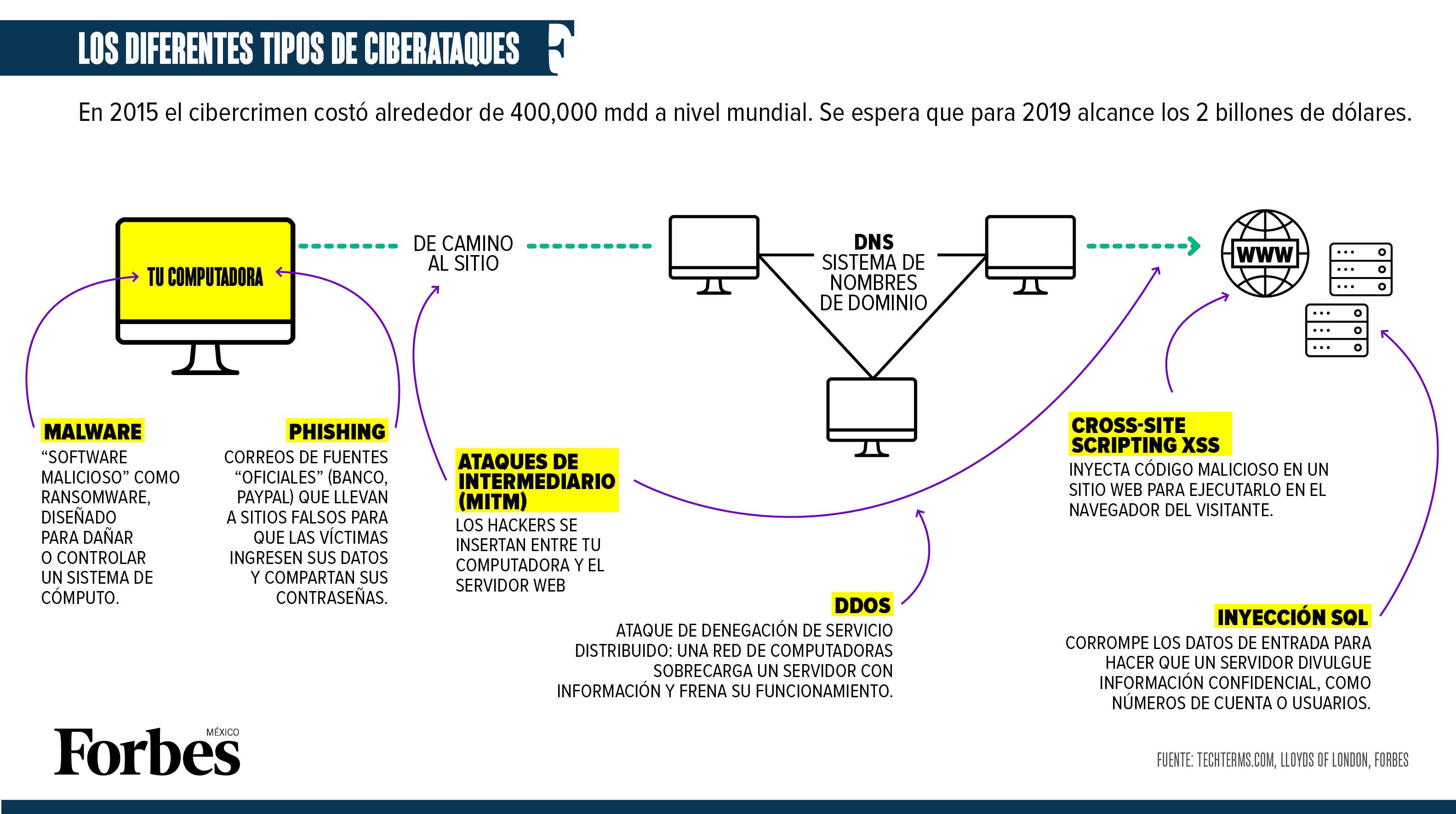

No todos los ataques cibernéticos son iguales, hay diferentes métodos para lograr diferentes fines, y como tal, requieren diferentes estrategias de prevención.

Por Lizzie Kardon*

Es la peor pesadilla de todo administrador de sistemas. Los hackers obtienen acceso a tu sistema y roban información de misión crítica.

Y para las empresas puede ser difícil recuperarse de tal ataque. La violación de seguridad en Equifax en 2017 está resultando ser una de las más costosas de la historia, lo que le ha costado a la compañía 275 mdd, una cifra que va al alza.

Incluso si las consecuencias no son tan graves para tu empresa, puedes estar seguro de que no escaparás indemne. Ya sea una reputación dañada, datos perdidos o incluso sanciones federales, los ciberataques son tremendamente destructivos.

Pero no todos los ataques son iguales. Utilizan diferentes métodos para lograr diferentes fines, y como tal, requieren diferentes estrategias de prevención.

Estos son los seis ciberataques más peligrosos de los que debes protegerte en 2018:

Ciberataque # 1: Ransomware

Esto es tan aterrador como parece. Ransomware es, esencialmente, la versión digital del secuestro. Funciona de esta manera:

Un hacker logra insertar un archivo ransomware en tus servidores. Normalmente, los hackers utilizarán algún tipo de suplantación de identidad (phishing), en el que un usuario de tu sistema recibirá un correo electrónico con un archivo malicioso adjunto. Por supuesto, este archivo no se ve malicioso. Parece completamente legítimo, como algo que reciben todos los días.

Cuando el usuario abre el archivo, el archivo ransomware se despliega, encriptando y bloqueando archivos específicos y altamente confidenciales en la computadora del usuario o sus servidores. Cuando el usuario intenta abrir los archivos, encontrará un mensaje que indica que sus archivos han sido bloqueados, y que solo recibirá la clave de cifrado si se paga una cantidad específica al hacker, generalmente a través de un pago de Bitcoin imposible de rastrear.

Este tipo de ataque está en aumento masivo: los ataques de ransomware crecieron 2,502% en 2017.

¿Quién está en riesgo de ataques de ransomware? Si bien todos están en riesgo, los hackers a menudo se dirigen a organizaciones que necesitan acceso rápido a sus archivos, como instalaciones médicas o agencias gubernamentales.

Los efectos de un ataque de ransomware pueden ser paralizantes. Como señala David Bisson en Tripwire:

El 26 de julio de 2017, el Centro de Cirugía Oral y Facial de Arkansas sufrió un ataque a manos de un ransomware desconocido. El incidente no afectó su base de datos de pacientes. Sin embargo, afectó a los archivos de imágenes como rayos X junto con otros documentos, como archivos adjuntos de correo electrónico. También hizo inaccesibles los datos de los de citas que ocurrieron tres semanas antes del ataque.

Cuando descubrieron el ataque en septiembre de 2017, no pudieron determinar si los atacantes del ransomware tuvieron acceso a los datos personales o médicos de los pacientes. Por lo tanto, decidieron notificar sobre el ataque a 128,000 clientes y otorgarles un año de servicios gratuitos de monitoreo de crédito.

Desafortunadamente, un ataque de ransomware coloca a una organización entre la espada y la pared. Pueden pagar el rescate para liberar sus archivos, pero eso significará una mala publicidad instantánea para ellos y el conocimiento generalizado de que están dispuestos a pagar por los archivos bloqueados. Si se niegan a pagar, pueden perder archivos críticos para el negocio, lo que también puede costarles enormes sumas de dinero.

Ciberataque #2: Internet de las cosas

El internet de las cosas (IoT) se refiere a todos los elementos conectados digitalmente que, en el pasado, nunca habían podido conectarse a Internet. Estamos hablando de electrodomésticos, termostatos, automóviles y miles de cosas más. Y si bien estas innovaciones inteligentes para el hogar ciertamente pueden hacer la vida más fácil, también hacen que tu empresa sea mucho más vulnerable a un ataque.

La desafortunada realidad es que muchos dispositivos IoT están plagados de agujeros de seguridad que los hackers inteligentes pueden atravesar, generalmente sin previo aviso. Y si se pueden coordinar cientos de dispositivos de IoT para un ataque, pueden crear un caos y una catástrofe a gran escala.

En 2016, se lanzó un ataque coordinado de IoT que resultó en grandes porciones de internet que se volvieron inaccesibles. Sitios desde HBO y Etsy hasta Fox News y PayPal se vieron afectados, y finalmente significó una investigación por parte del Departamento de Seguridad Nacional.

Este problema no va a ninguna parte y representa una amenaza importante para tu empresa, especialmente a medida que se incorporan más dispositivos IoT en tu red.

Como Greg Nichols señaló en ZDNet:

Se espera que el número promedio de dispositivos IoT en el lugar de trabajo aumente de casi 9,000 a un promedio de 24,762 dispositivos.

El 97% de los encuestados piensa que un ataque relacionado con dispositivos IoT no seguros podría ser catastrófico para su organización y el 60% está preocupado de que el ecosistema IoT sea vulnerable a un ataque de ransomware.

El 81% cree que es probable que se produzca una violación de seguridad causada por un dispositivo de IoT no seguro en los próximos 24 meses.

Solo el 28% declara incluir riesgos relacionados al IoT como parte de su proceso de debida diligencia a terceros.

Estos son números asombrosos e indican cuán grande es este problema. Esta será una de las principales áreas objetivo de los hackers en los próximos años.

Ciberataque # 3: Ingeniería social y phishing

Estos métodos de hacking suenan tan antiguos como lo son, pero es probable que no vayan a ningún lado. ¿Por qué funcionan todavía? Porque dependen exclusivamente de las personas. La ingeniería social y el phishing involucran a hackers que se hacen pasar por instituciones legítimas para convencer a las personas de compartir información confidencial.

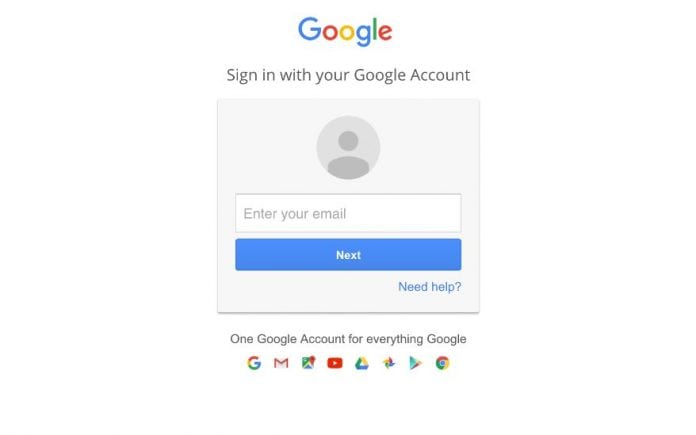

Por ejemplo, un hacker puede enviar correos electrónicos a los empleados de tu empresa, haciéndose pasar por un administrador del sistema y pidiéndoles que restablezcan su contraseña. Se incluye un enlace en el correo electrónico que dirige a los empleados a una página que se parece a una de sus páginas legítimas de restablecimiento de contraseña, incluidos los campos para el nombre de usuario y la contraseña anterior. Cuando el empleado ingresa su contraseña anterior, el pirata informático obtiene acceso a lo que en realidad es su contraseña actual. Luego pueden iniciar sesión inmediatamente en el sistema sin ser detectados.

Este tipo de ataques se vuelven cada vez más sofisticados. Por ejemplo, los hackers a menudo lanzan estos ataques a raíz de brechas de seguridad legítimas. Las personas que normalmente nunca caerían en esa estafa son mucho más responsables porque saben que hubo una violación de seguridad y que los restablecimientos de contraseñas son un protocolo estándar luego de una violación.

Las estadísticas indican que el phishing no irá a ninguna parte. De acuerdo a Dashlane:

- Los intentos de phishing aumentaron 65% en el último año

- 76% de las empresas informaron haber sido víctimas de un ataque de phishing

- Las tasas de phishing están aumentando en todas las industrias, lo que significa que ningún negocio es inmune.

Este es un ejemplo de phishing que en 2017 golpeó a casi mil millones de usuarios de Gmail. Parece un inicio de sesión de Google, pero al introducir sus datos, los hackers tendrían acceso a Gmail.

Este es un ejemplo de phishing que en 2017 golpeó a casi mil millones de usuarios de Gmail. Parece un inicio de sesión de Google, pero al introducir sus datos, los hackers tendrían acceso a Gmail.Este tipo de ataques continuarán sucediendo simplemente porque los humanos no cambian. Siempre habrá formas de engañar a las personas para que renuncien a información confidencial, sin importar cuántas medidas se implementen.

Ciberataque #4: Cracking

Cracking es cuando los hackers utilizan programas informáticos de alta potencia para ingresar sistemáticamente millones de contraseñas posibles con la esperanza de “descifrar” algunas de las más fáciles.

Y todos sabemos que millones de personas aún usan contraseñas ridículamente simples, incluidas las que usan para iniciar sesión en el sistema de la empresa. Estamos hablando de contraseñas como:

- Contraseña

- Abc123

- 111111

- Su propio nombre

- Su propio cumpleaños

Un estudio reciente mostró que un asombroso 35% de las personas tienen lo que se consideran contraseñas “débiles”. Estas son contraseñas fáciles de descifrar. Y la mayoría del otro 65% usa contraseñas que pueden ser descifradas, con el tiempo suficiente.

A medida que las computadoras se vuelven cada vez más poderosas, los programas de descifrado pueden generar miles de millones de contraseñas potenciales para probar. Incluso si las contraseñas no son lo suficientemente sofisticadas (es decir, no contienen suficientes caracteres aleatorios) se pueden descifrar fácilmente.

Y mientras los administradores de sistemas fuerzan cada vez más a los usuarios a diseñar contraseñas más complicadas, los ataques de cracking siempre serán un peligro hasta que los usuarios se vean obligados a crear contraseñas completamente únicas que sean muy difíciles de descifrar.

Ciberataque #5: Ataques de intermediario (Mithm)

Los ataques de intermediario (Man-in-the-middle en inglés) suceden cuando un empleado realiza negocios de la compañía en una red inalámbrica no segura. Por ejemplo, digamos que un empleado está viajando y se detienen en una cafetería para ponerse al día con un poco de trabajo.

Si el wifi en la cafetería no está protegido, un hacker puede interceptar cualquier información que se envíe desde la computadora del empleado. Esto podría incluir contraseñas, correos electrónicos confidenciales, información de contacto y cualquier otra cosa que puedan transmitir a través de la red.

Si bien hay ciertas precauciones que pueden tomarse contra esto, como la instalación de software VPN en las computadoras de los empleados, aún existe el riesgo de que se capture información de dispositivos personales, como tabletas y teléfonos móviles.

Ciberataque #6: Ataques a WordPress

Dado que WordPress está detrás de aproximadamente 30% del Internet, no es sorpresa que los ataques específicos de WordPress vayan en aumento. WordPress generalmente es seguro out-of-the-box -es decir con la configuración estándar- pero a medida que un sitio gana más tráfico y notoriedad, los hackers recurrirán a métodos cada vez más sofisticados para eliminar sitios de WordPress.

Un área de vulnerabilidad particular son los plugins de terceros. Si no se actualizan de forma periódica, pueden introducir riesgos para el sistema. Un estudio reciente realizado por Securi señaló que el 25% de los sitios de WordPress fueron hackeados debido a plugins desactualizados.

Por último, no desactivar los pingbacks puede poner tu sitio directamente en medio de una red de bots DDoS (denegación de servicio distribuido)

A medida que WordPress continúa expandiendo su alcance, será cada vez más importante bloquear sitios contra ataques dirigidos específicamente a la plataforma.

¿Cómo proteger a tu empresa?

Hay varias precauciones básicas que pueden y deben tomarse con respecto a la seguridad, como capacitar regularmente a los empleados sobre los principios básicos de seguridad, forzar a los empleados a usar VPN en todos los dispositivos relacionados con el trabajo, implementar el último software de seguridad, etc.

Sin embargo, a medida que crece la amenaza de los ataques cibernéticos, también deben considerarse medidas más sofisticadas, como un hosting seguro de WordPress. Si realmente quieres proteger a tu empresa, querrás utilizar técnicas como un firewall dinámico de aplicaciones web (WAF por sus siglas en inglés), separación de usuarios chroot, escaneo de malware en tiempo real y procesos completos de restauración en caso de una violación de datos.

Cuando se trata de seguridad web, no te conformes con medias tintas. Cuando falla, los costos son enormes y solo queda recoger los pedazos.

Con información de Forbes.